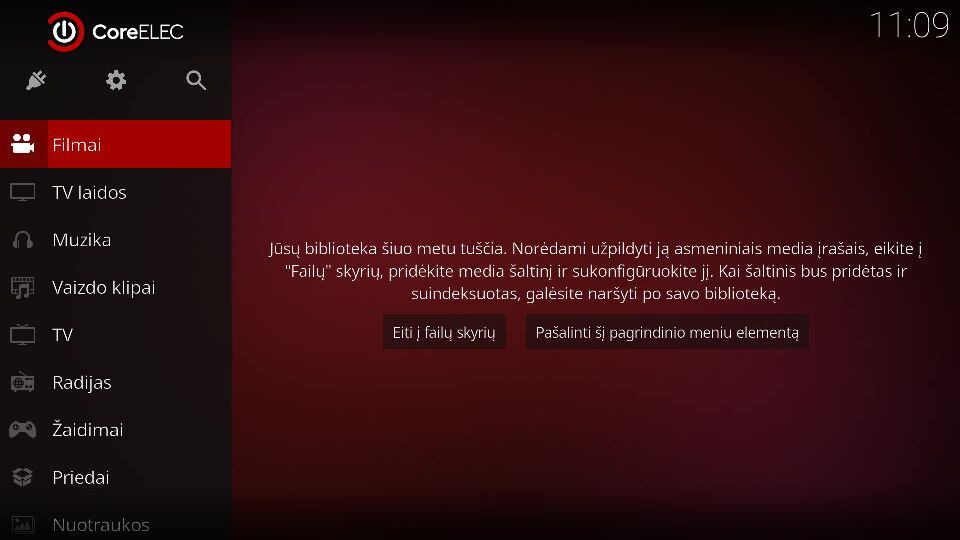

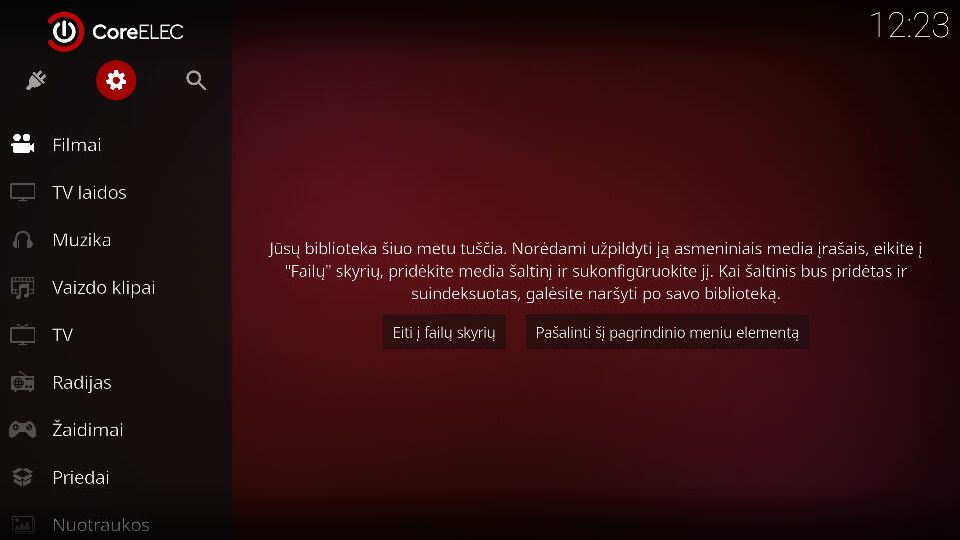

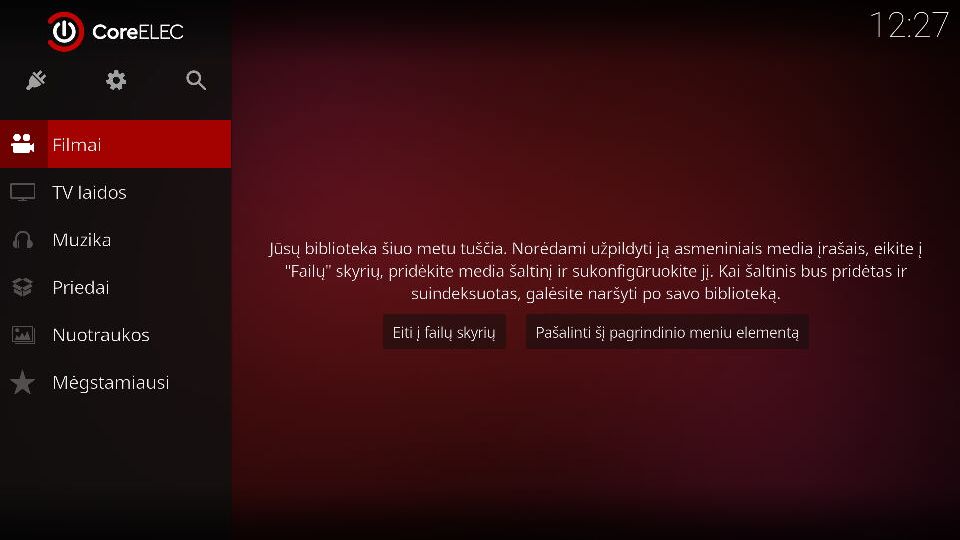

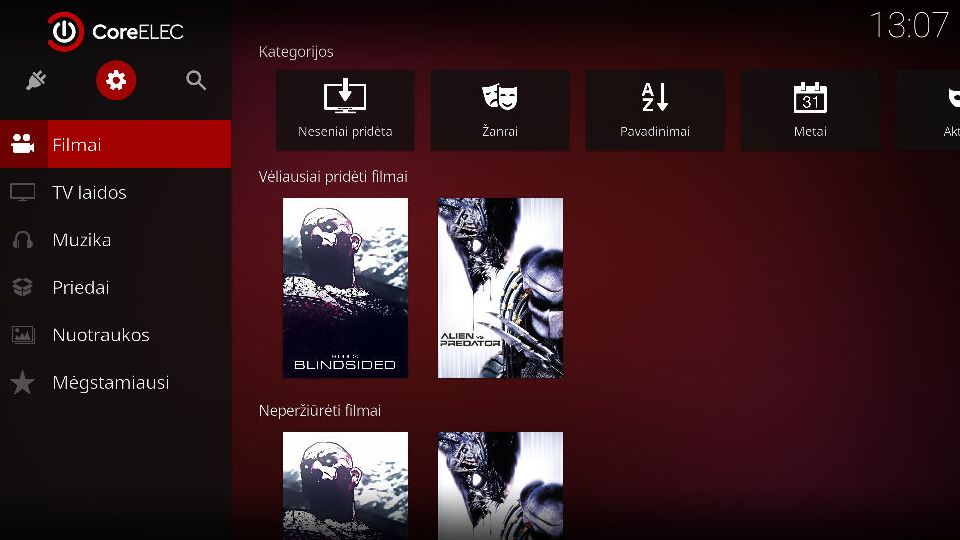

Laikas pakalbėti, kaip į Kodi sistemą sudiegiami priedai. Jei ką tik sudiegtas Kodi yra “sausas” ir temoka groti iš vietinių resursų, tai priedai labai praplečia jo galimybes. Kas ir kaip skaitykite toliau.

Apie taip, kaip paruošti Kodi po įdiegimo galite paskaityti straipsnyje KODI nustatymai. I dalis. Šiame straipsnyje aprašysiu kaip sudiegti priedus, atskirai pakalbėsiu kaip paleisti Go3 arba Televizija ir Archyvas priedus, kaip pasidaryti atsarginę sistemos kopiją, kad atsitikus nenumatytam atvejui lengvai atstatytumėte sistemą. Na o dabar pasiraitojame rankoves ir kimbame į darbus.

Priedų atsiuntimas

Norint susidiegti priedus reikia juos turėti. Savo pavyzdyje aprašysiu kaip diegti 2small priedus, kurie pritaikyti mūsų Lietuvos rinkai. Pirmiausia ką turime padaryti, tai parsiųsti priedų saugyklą. Viskas paprasta, spaudžiam čia ir atsisiunčiame zip failiuką, išsisaugome kompiuteryje ir dabar turime du būdus kaip jį įkelti į Kodi. Tiesa, jei Kodi sudiegtas tame pačiame įrenginyje į kurį parsiuntėme zip, toliau aprašomus įkėlimo veiksmus galima praleisti.

SVARBU. Dėl 2small priedų kasmetinio apmokėjimo. Sudiegus nors vieną priedą jūs gausite aktyvavimo kodą ir tolimesnius nurodymus. Tai tikrai nėra brangu, – metams už visus priedus tik 5€. Žemiau pateikiu pačio autoriaus tekstą, kodėl priedai mokami:

Aš, kaip priedų kūrėjas, pasirūpinsiu, kad priedai veiktų sklandžiai ir be problemų. Todėl pastebėję klaidą ar norite patobulinimo – praneškite. Galbūt jau kažkas pranešė apie problemą ir Jūs net nepastebėsite, kad priedas buvo pataisytas ir atnaujintas.

Daugiau informacijos rasite tinklapyje https://2small.eu/

Priedų saugyklos įkėlimas į Kodi ir diegimas

Taigi parsiųstą zip reikia įkelti į Kodi sistemą. Čia yra keletas būdų, aprašysiu du, mano akimis žiūrint, paprastus.

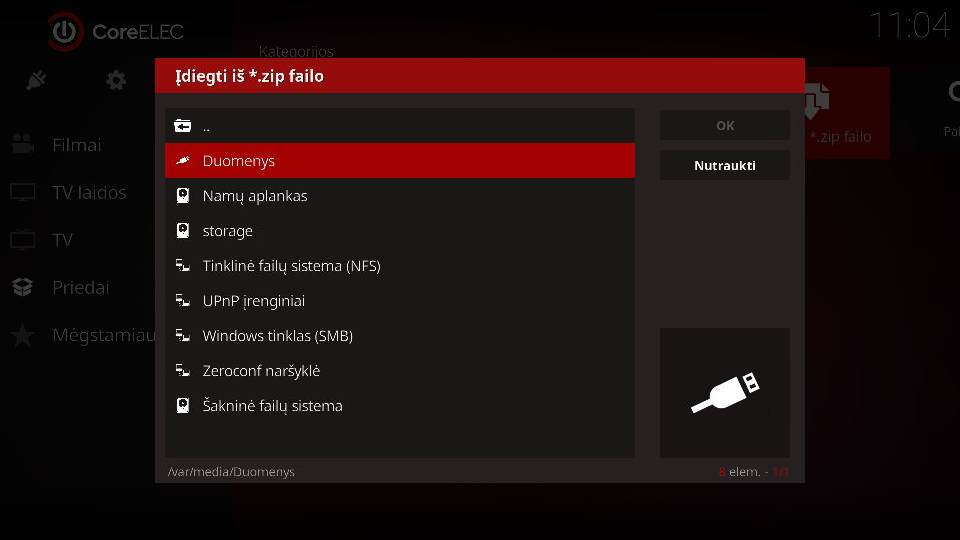

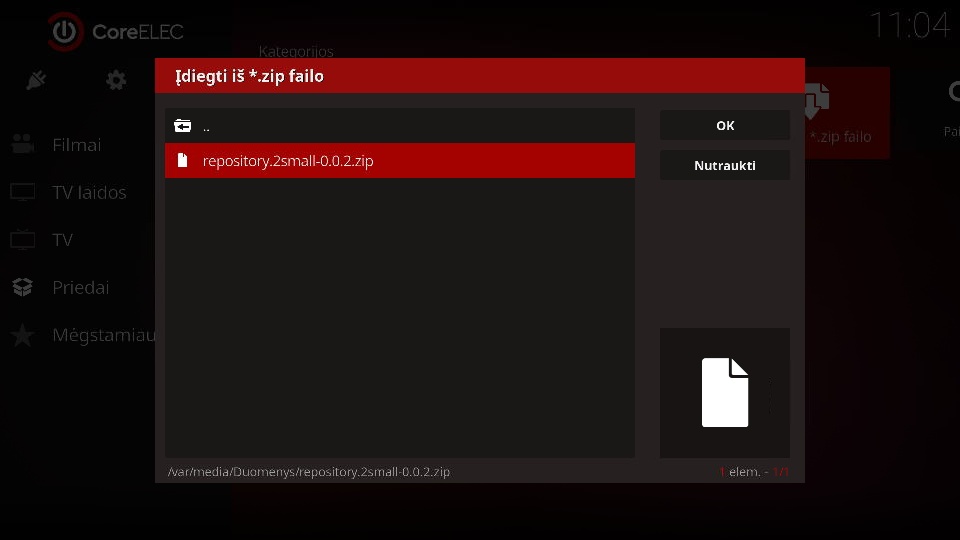

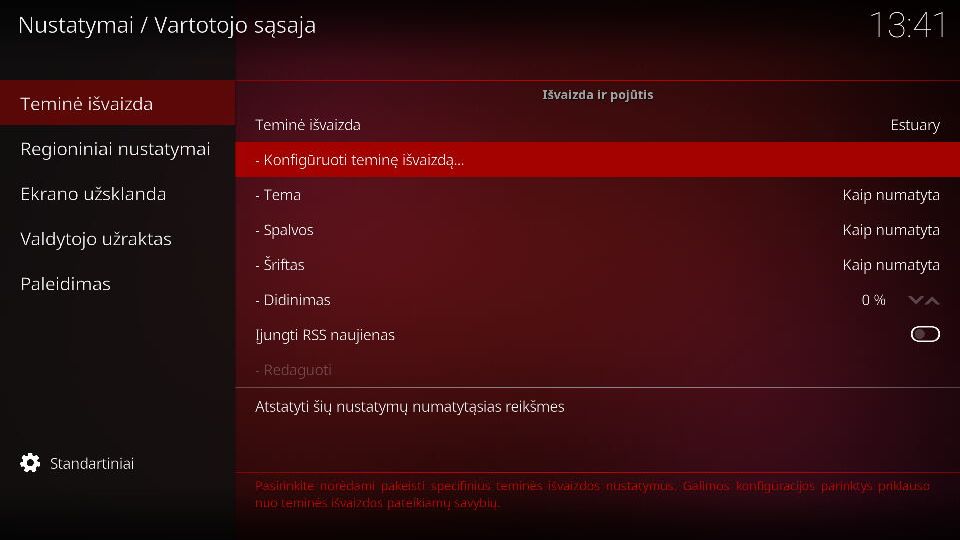

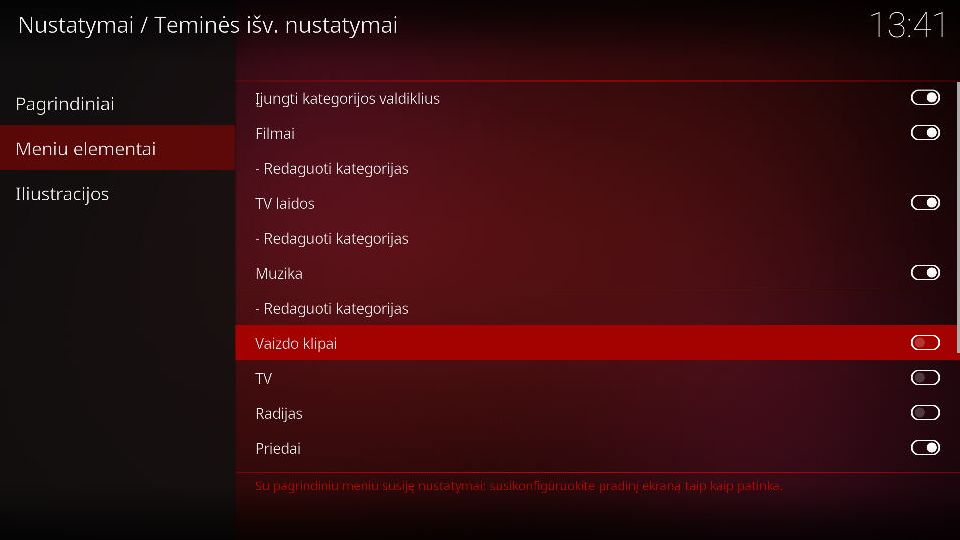

- Pirmas variantas bene pats paprasčiausias, parsiųstą zip tiesiog nukopijuojame į USB atmintuką, tada USB atmintuką prijungiame prie įrenginio kuriame paleistas Kodi. Jei įrenginys sėkmingai prijungė atmintuką, belieka patį zip sudiegti į Kodi. Kodi aplinkoje einame į Priedai -> Įdiegti iš *.zip failo Nurodome, kad įdiegti iš Atmintuko, mano atveju pavadinimas Duomenys. Pažymime repository.2small-0.0.2.zip (šiuo metu einama versija) ir spaudžiame OK.

- Antras variantas – zip failo įkėlimas vietiniame tinkle. Čia būtina sąlyga, kad Kodi būtų sukonfigūruotas viešinti aplankus į tinklą. CoreELEC, AlexELEC, LibreELEC sistemose tai įjungta pagal nutylėjimą. Taigi naršome tinklą, jame turėtų matytis Kodi paviešinti aplankai, pasirenkame aplanką Downloads ir į jį įkeliame minėtą failą. Tolau pačio zip diegimas kaip pirmame pavyzdyje tik nurodote aplanką į kurį įkėlėte zip.

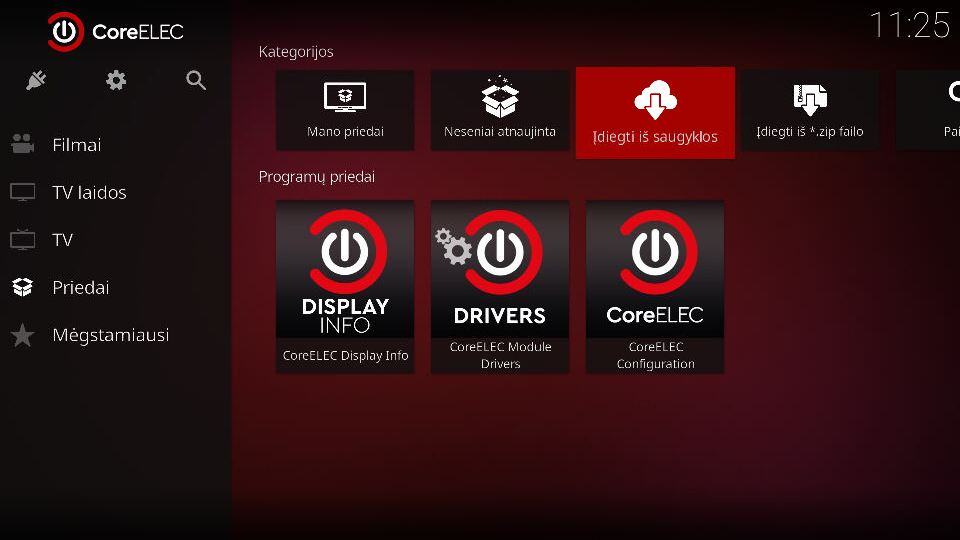

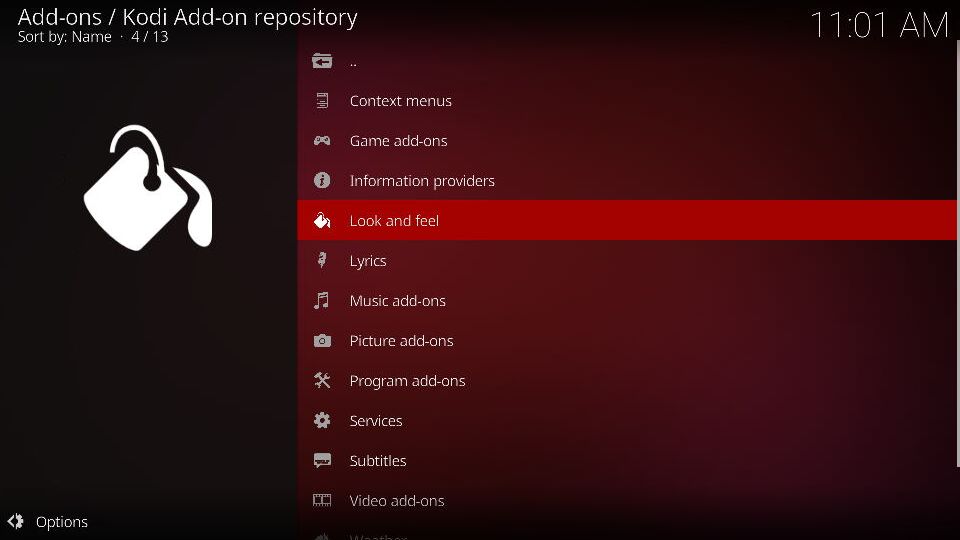

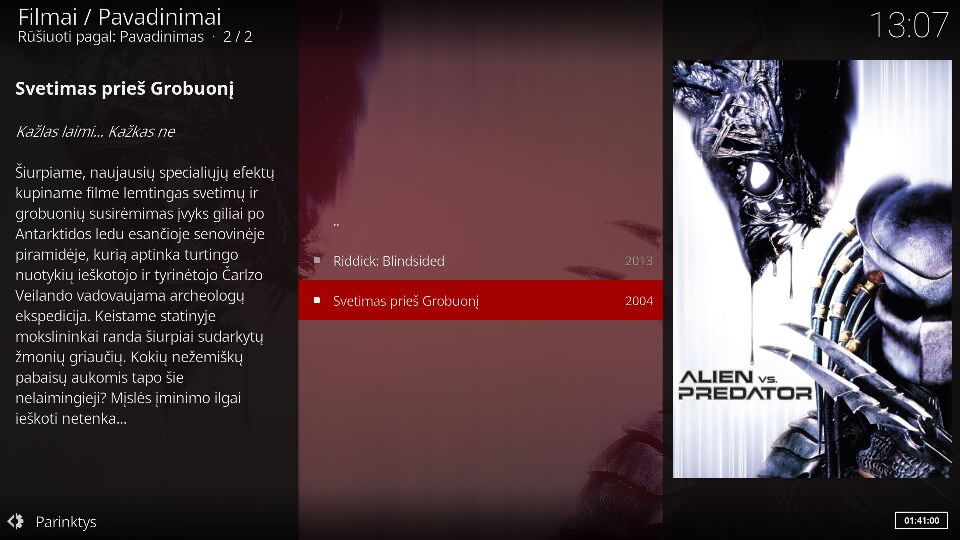

Priedų diegimas iš saugyklos

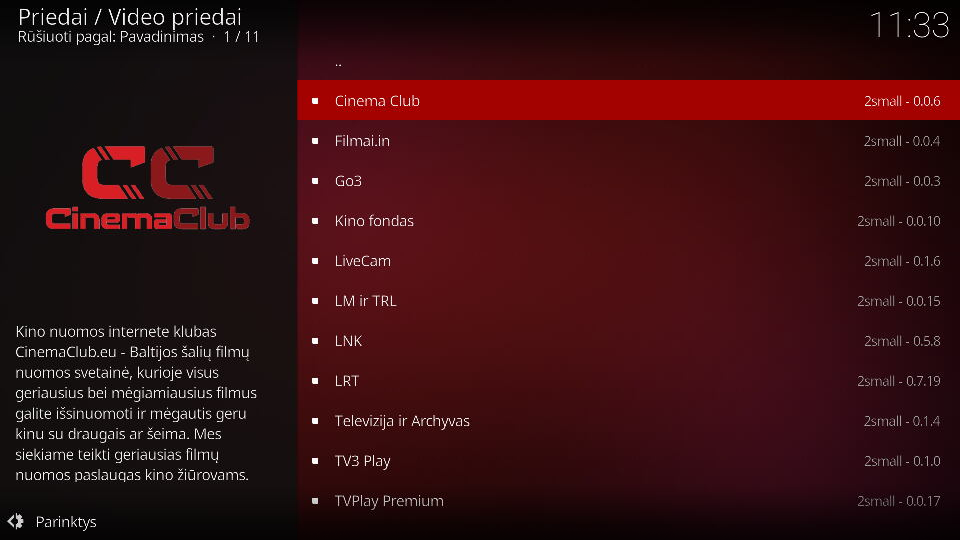

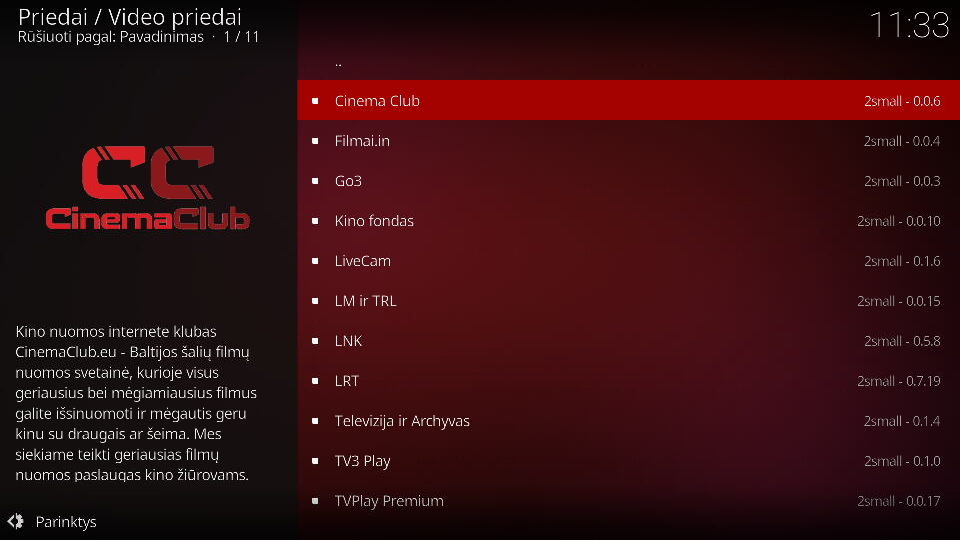

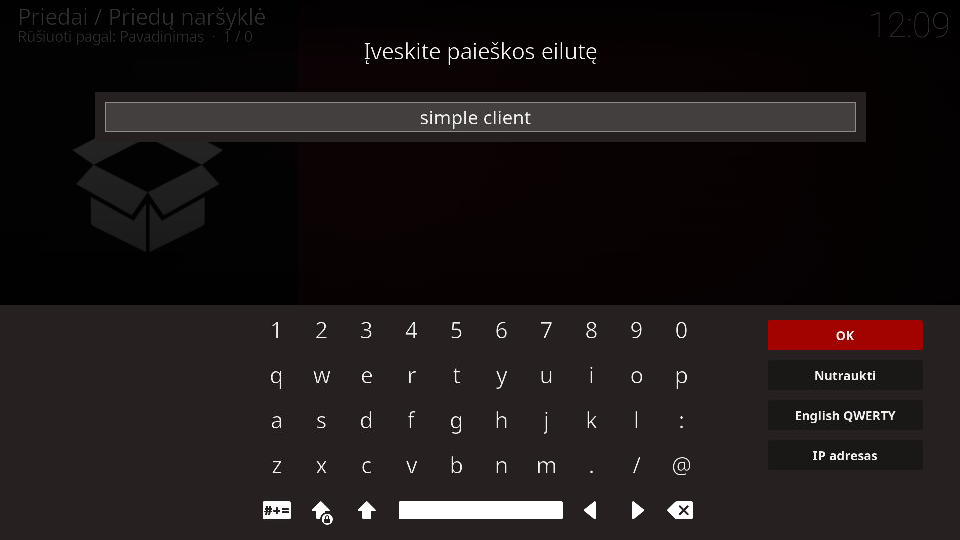

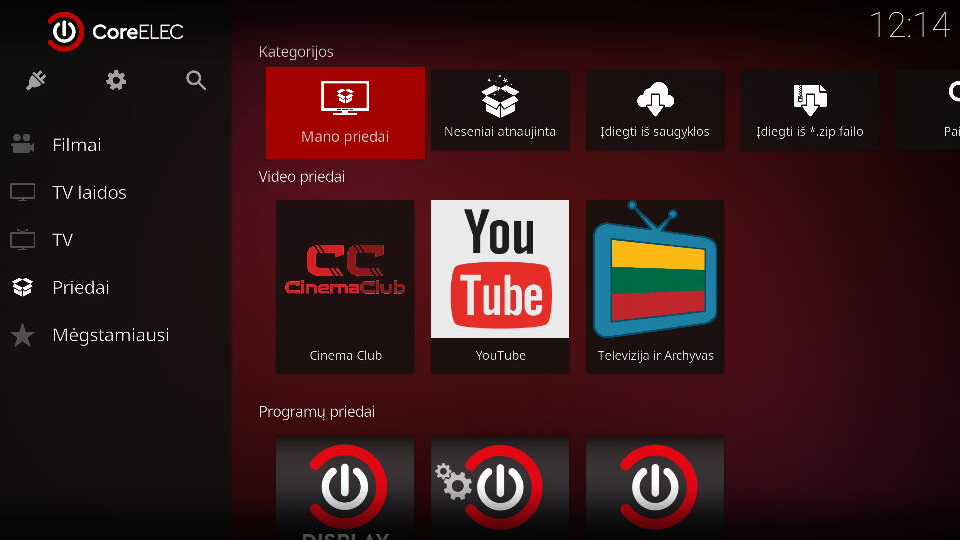

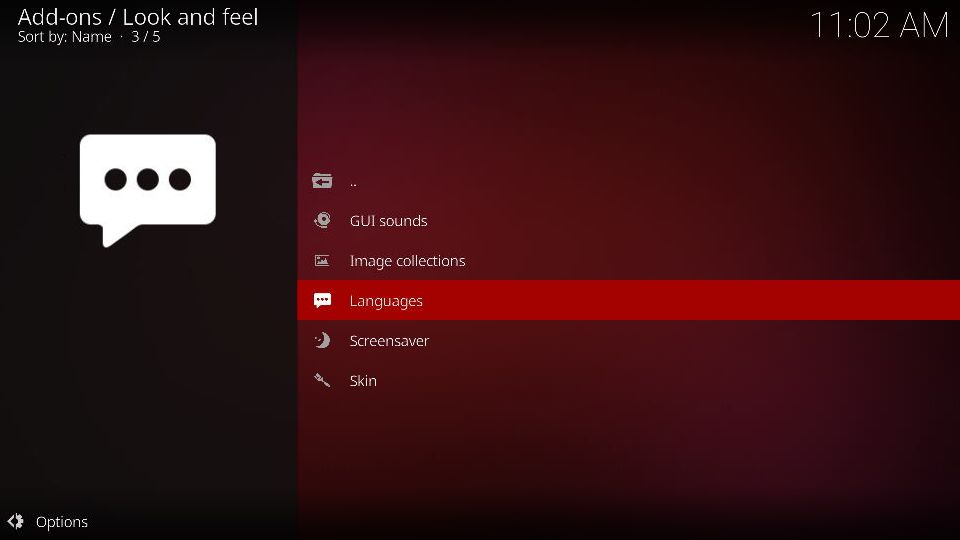

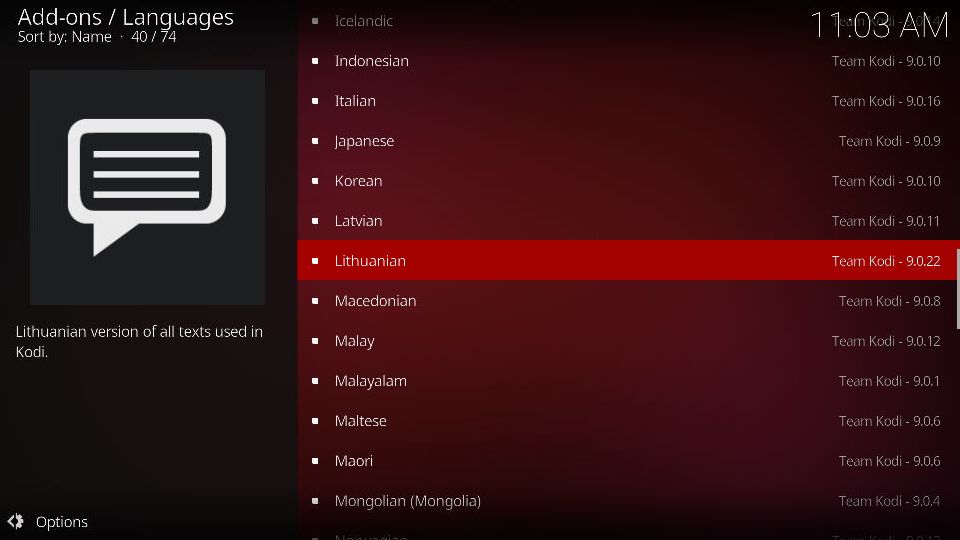

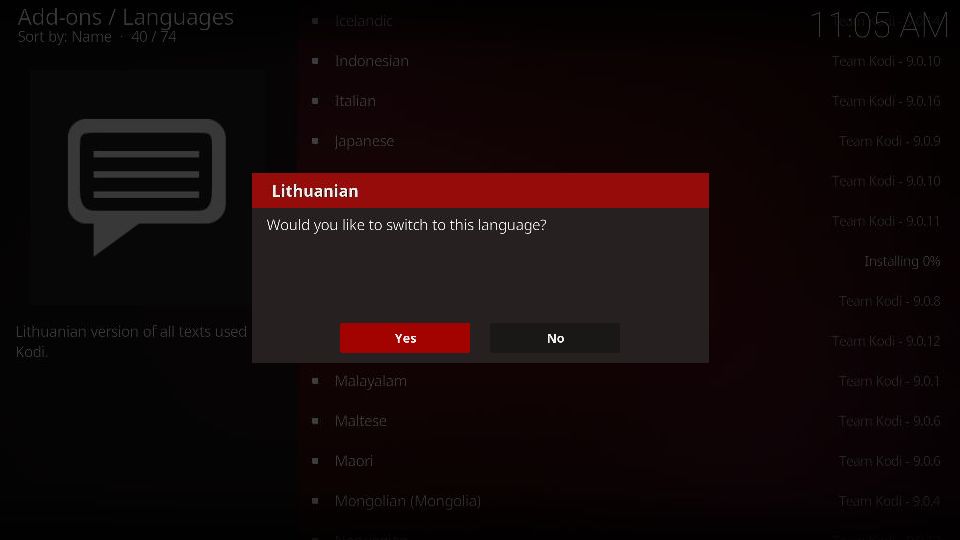

OK. Dabar mums reikia sudiegti pačius priedus. Einame į Priedai -> Įdiegti iš saugyklos pasirenkame 2small Repo ir užėję vidun matome kategorijas. Visi priedai išdėstyti savo kategorijose. O mes dabar diegsime priedus esančius Video kategorijoje. Užeiname į Video priedai, čia matome visą priedų sąrašą.

Tarkime mus domina priedas CinemaClub, mes užeiname į jį ir spaudžiame Įdiegti. Patvirtiname mygtuku OK. Viskas, tik tiek.

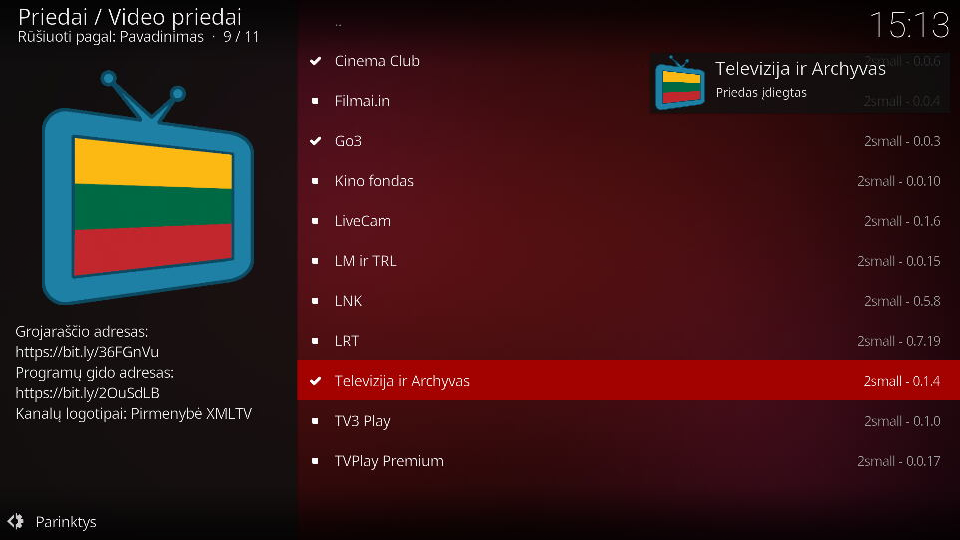

Diegiame Televizija ir Archyvas priedą

Televizija ir Archyvas priedas diegiamas lygiai tokiu pačiu principu, kaip ir aukščiau aprašytas pavyzdys. Kadangi kartu susidiegia ir YouTube priedas, pastarasis gali paleisti Diegimo vedlį, atsakome Ne.

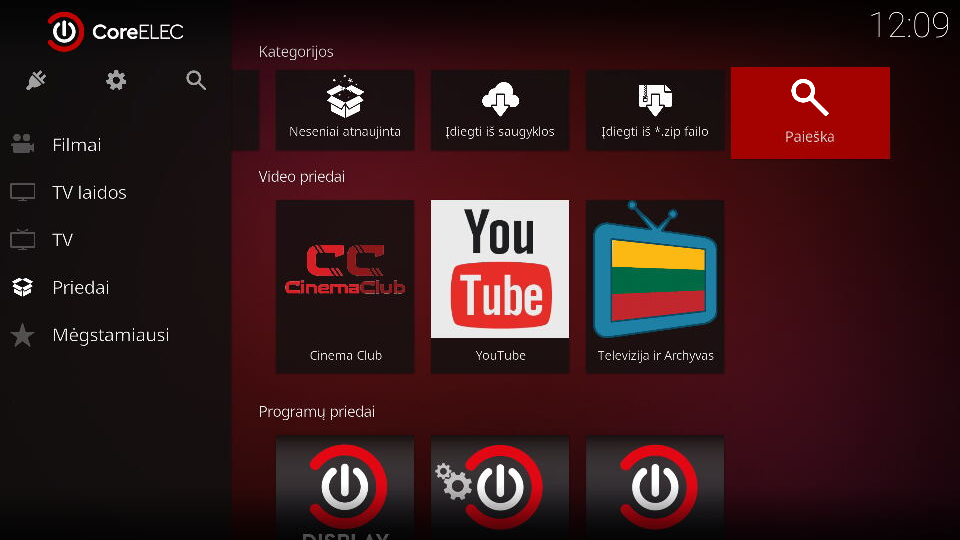

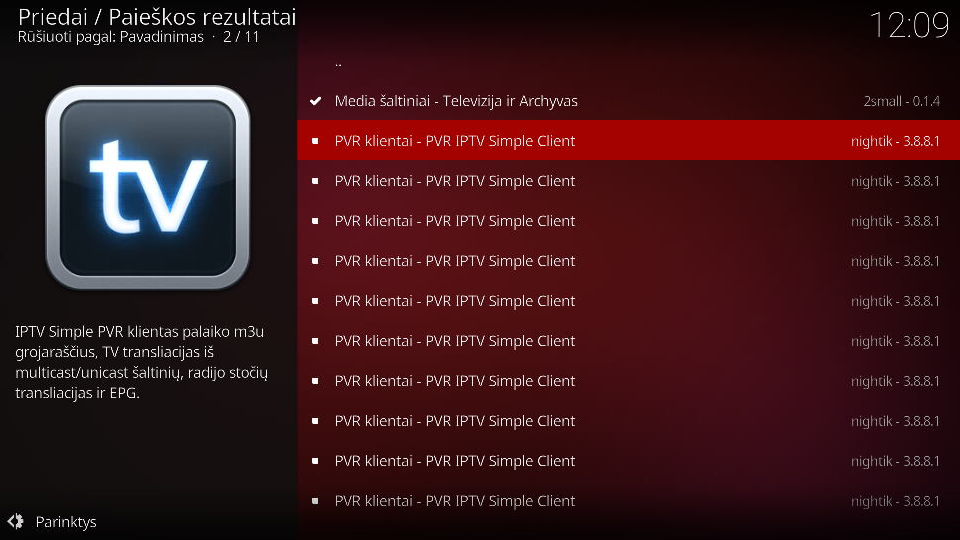

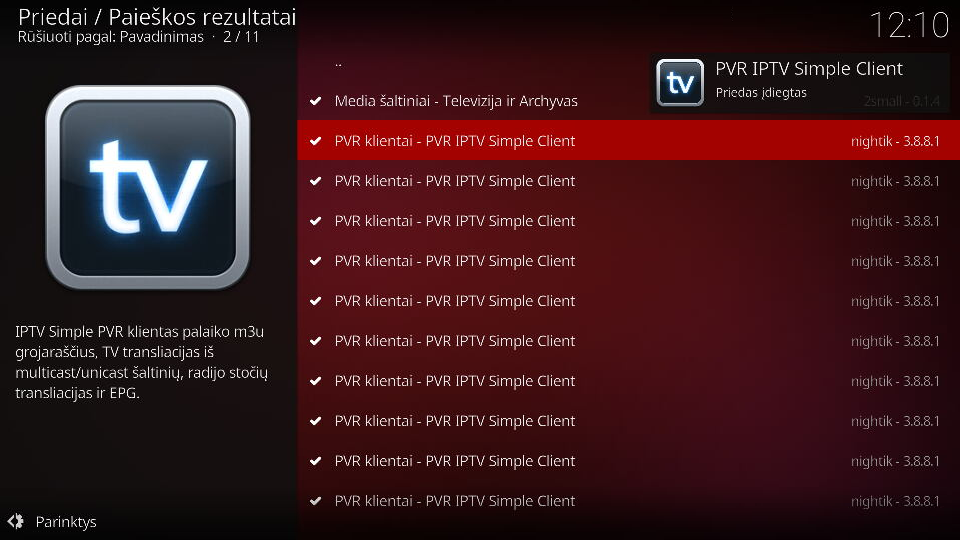

Dar mums reikia sudiegti priedą PVR IPTV Simple Client. Kadangi nežinia kokioje jūs sistemoje leisite Kodi, tai aprašysiu bene universaliausią būdą. Einame į Priedai -> Paieška. Vedame Simple Client ir gauname sąrašą. Pasirenkame PVR IPTV Simple Client ir įdiegiame.

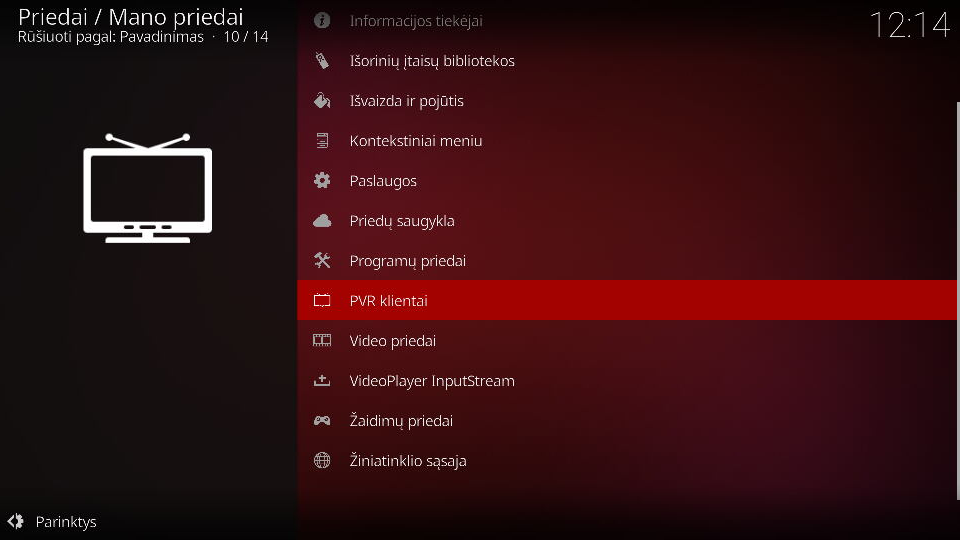

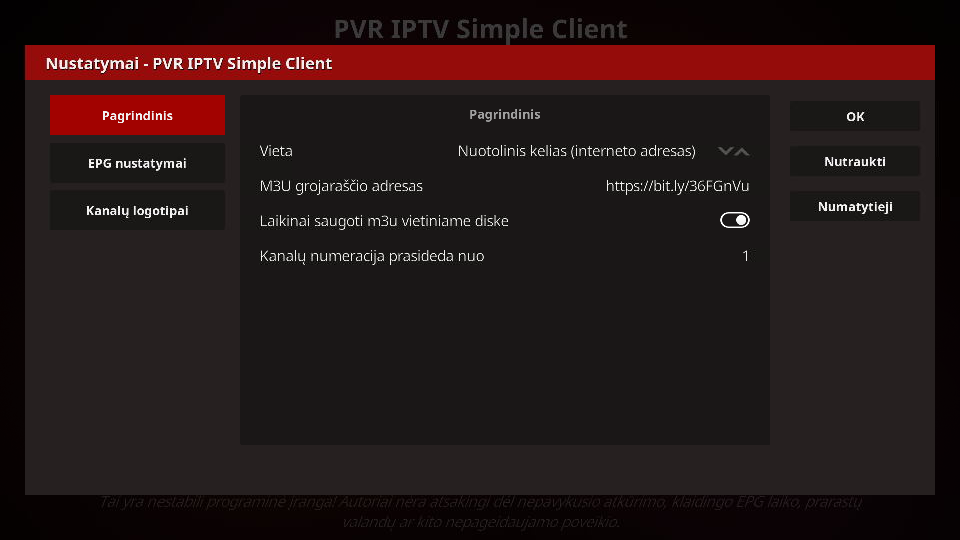

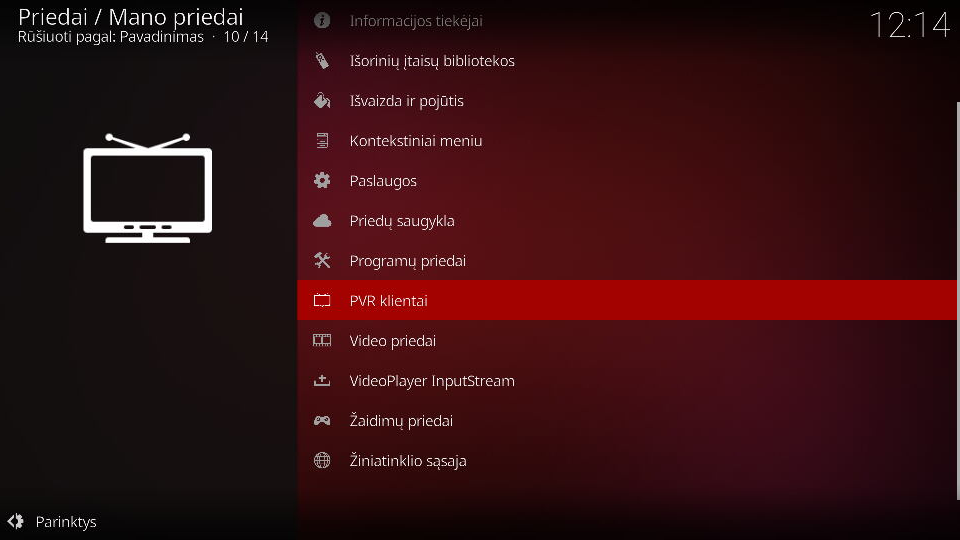

Dabar belieka suderinti, kad rodytų Televizija ir Archyvas. Einame Priedai -> Mano priedai -> PVR klientai -> PVR IPTV Simple Client ir užėję vidun spaudžiame Konfigūruoti. Skiltyje Pagrindinis kur M3U grojaraščio adresas suvedame https://bit.ly/36FGnVu

o skiltyje EPG nustatymai prie XMLTV adresas suvedame https://bit.ly/2OuSdLB

Skiltyje Kanalų logotipai prie Kanalų logotipai iš XMLTV padarome Pirmenybė XMLTV

Po visko spaudžiame OK ir atsiradusioje lentelėje OK. Po visko perkrauname įrenginį arba iš naujo paleidžiame Kodi.

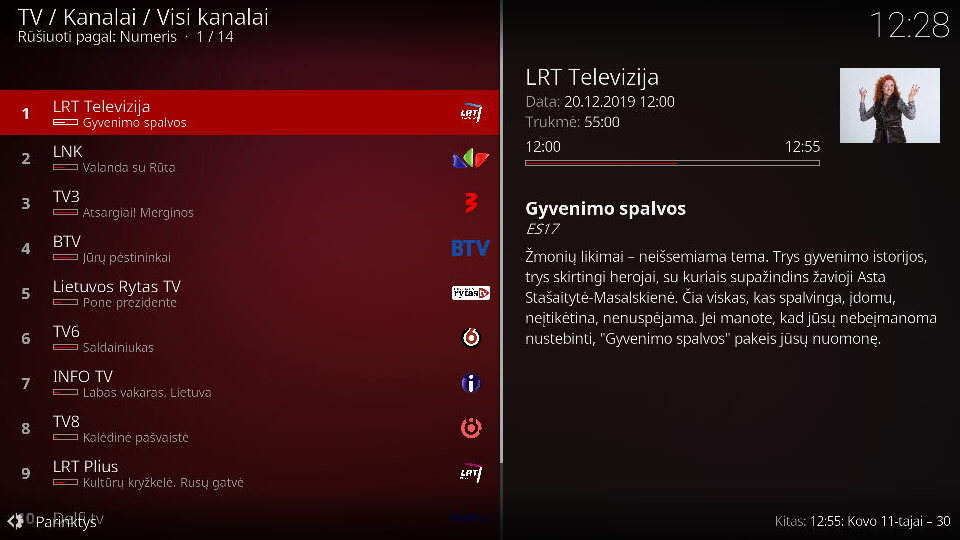

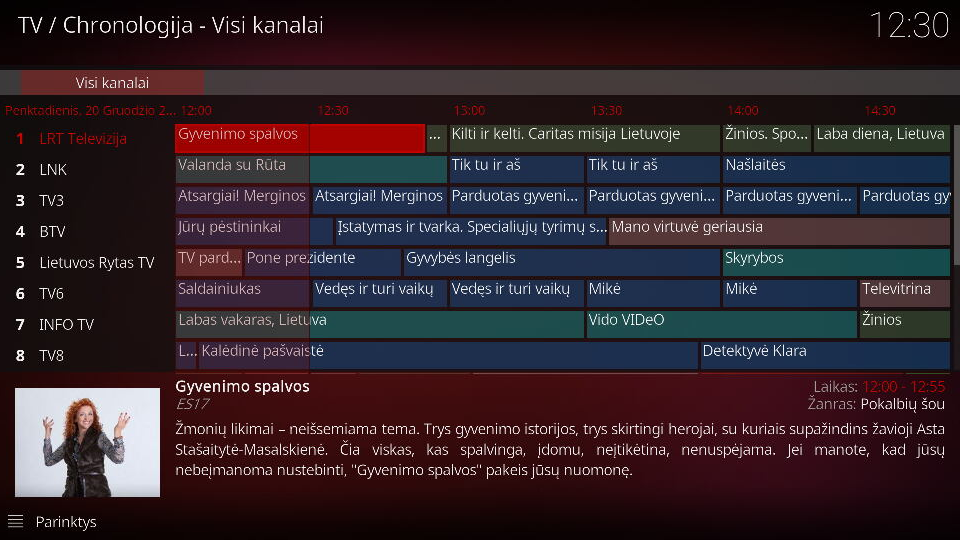

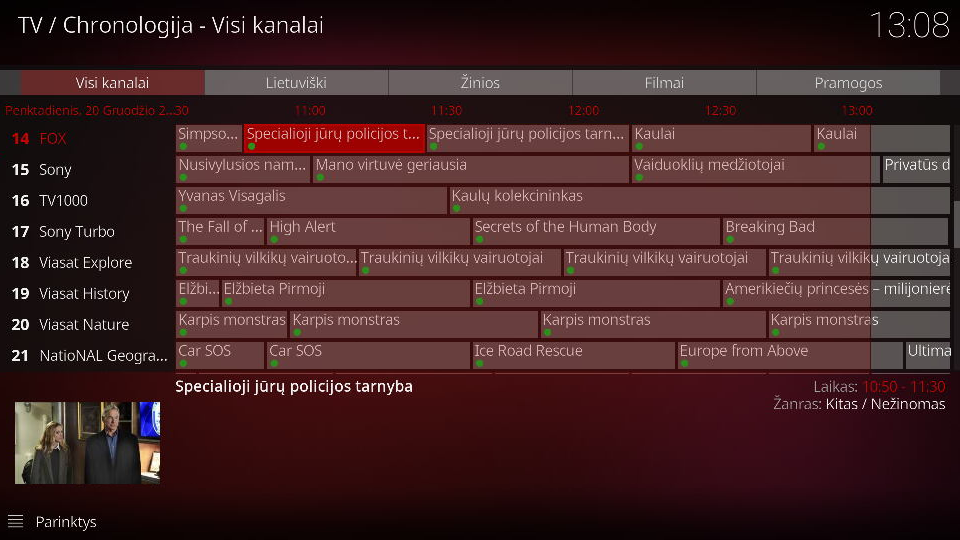

Televizijos kanalai turi atsirasti TV skiltyje. EPG taip pat savo vietoje.

Diegiame Go3 priedą

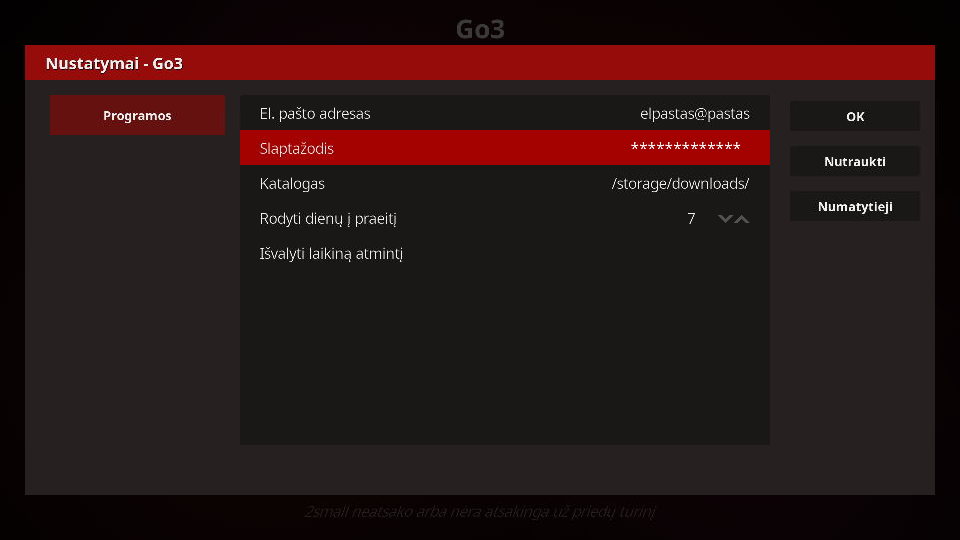

Jei mes turime Go3 abonentą, galime tai pasileisti Kodi sistemoje. Susidiegiame Go3 priedą lygiai taip pat, kaip ir visus kitus priedus. Belieka jį teisingai suderinti. Einame į Priedai -> Mano priedai ->Video priedai->Go3 ir užėję vidun spaudžiame Konfigūruoti. Suvedame savo prisijungimus prie Go3 platformos, o kur Katalogas nurodome kuriame kataloge bus saugoma Go3 informacija, tarkime katalogas downloads Po visko perkrauname Kodi arba visą įrenginį.

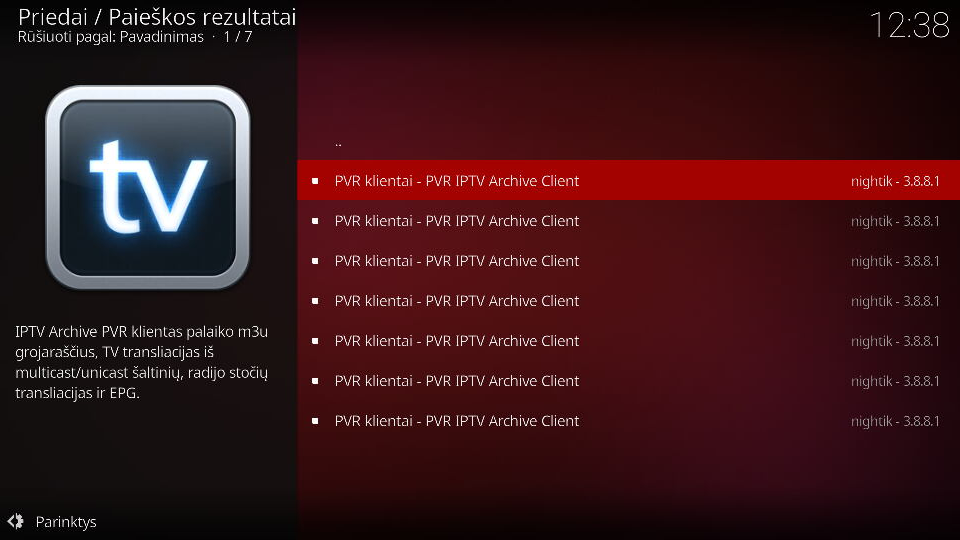

Toliau aprašomas PVR IPTV Archive Client yra tik *ELEC sistemose. Jo nerasite Android sistemoje, taip pat ir PC.

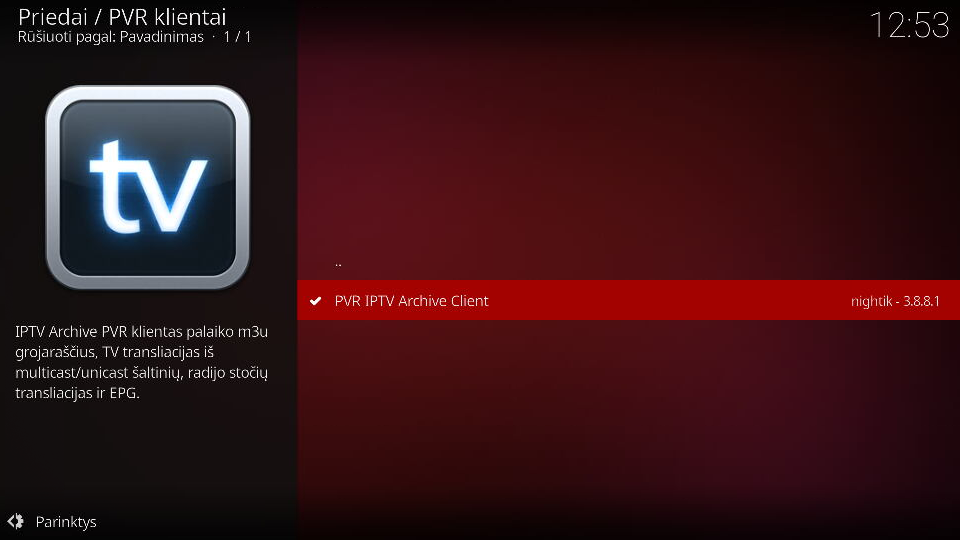

Pavyzdyje pateikiama CoreELEC sistema. Diegiame PVR IPTV Archive Client. Einame Priedai -> Paieška ir vedame Archive Client. Sąraše pasirenkame PVR IPTV Archive Client ir sudiegiame. Dabar beliks viską suderinti.

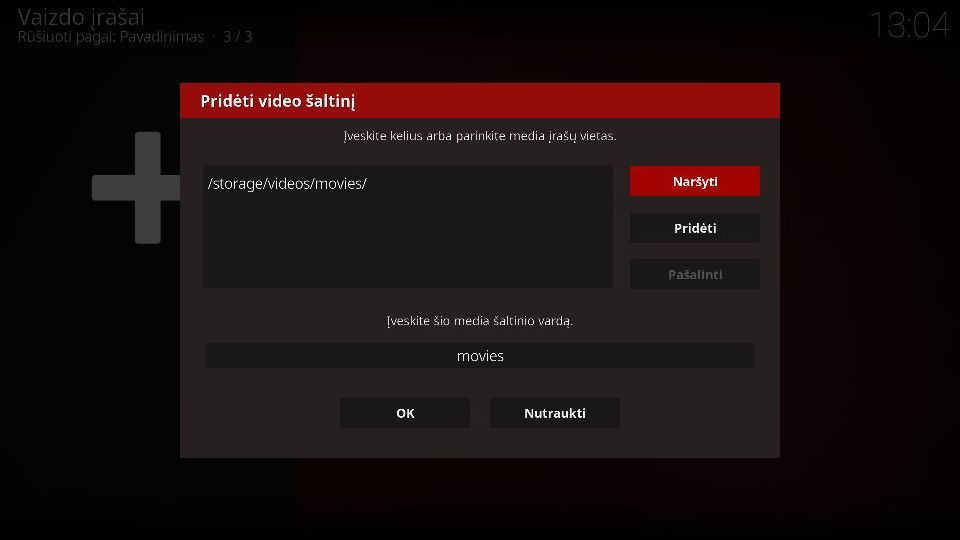

Einame Priedai -> Mano priedai -> PVR klientai -> PVR IPTV Archive Client ir užėję vidun spaudžiame Konfigūruoti. Skiltyje Pagrindinis vieta padaryti Vietinis kelias (įskaitant vietinį tinklą) , prie M3U grojaraščio kelias nurodome į /storage/downloads/Go3/playlist.m3u

Skiltyje EPG nustatymai vėl gi padarome Vietinis kelias (įskaitant vietinį tinklą) ir prie XMLTV kelias nuodome /storage/downloads/Go3/epg.xml

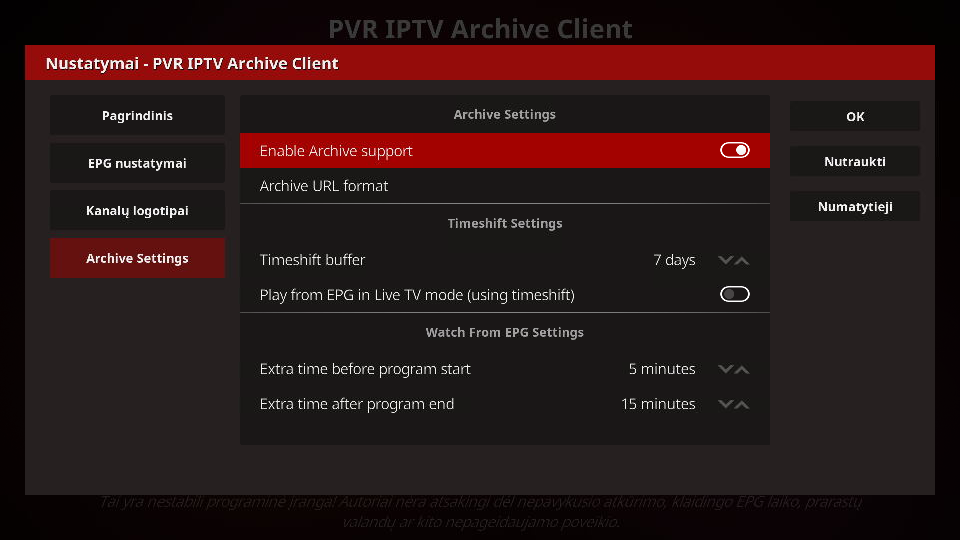

Skiltyje Archive Settings įjungiame Enable Archive support ir galop išsaugome pakeitimus spausdami OK.

Po visko paleidžiame iš naujo Kodi arba perkrauname įrenginį. Jei viskas gerai, tai programos atsiras TV skiltyje. TV archyvas pasiekiamas tiek iš statinio EPG, tiek iš EPG žiūrint Live TV.

DĖMESIO. Priedas Go3 vis dar aktyviai kuriamas ir netolimoje ateityje bus prijungtos Filmų bei Serialų kategorijos. Kol nėra išplėtotas, dėl filmų galima naudoti TV Play Premium priedą, prisijungimai tie patys kaip ir Go3.

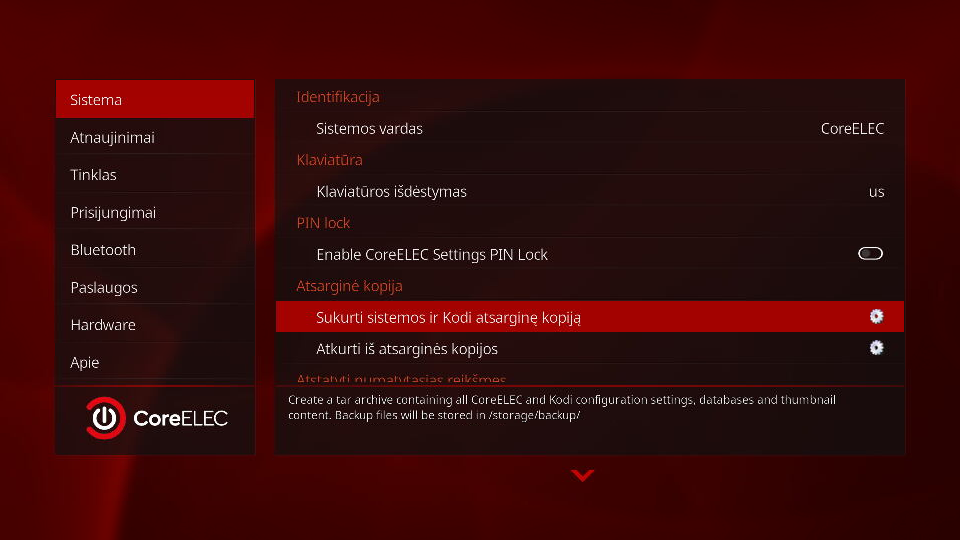

Atsarginės kopijos kūrimas

OK. Šitiek vargome, šitiek derinome ir, kad nenutiktų taip, kad visas vargas nenueitų velniop, pravartu pasidaryti atsarginę kopiją. Apskritai pravartu kartas nuo karto daryti atsargines kopijas, nes maža kas. Aprašysiu du būdus.

Jei jūsų sistema iš *ELEC šeimos, tarkime kaip pas mane CoreELEC, tai viskas labai paprasta. Einame į Priedai -> CoreELEC Configuration ir ten Sukurti sistemos ir Kodi atsarginę kopiją. Viskas, faktiškai nėra ką ties čia daugiau ir rašyti. Tiesiog sukurtą zip failą išsisaugote saugioje vietoje.

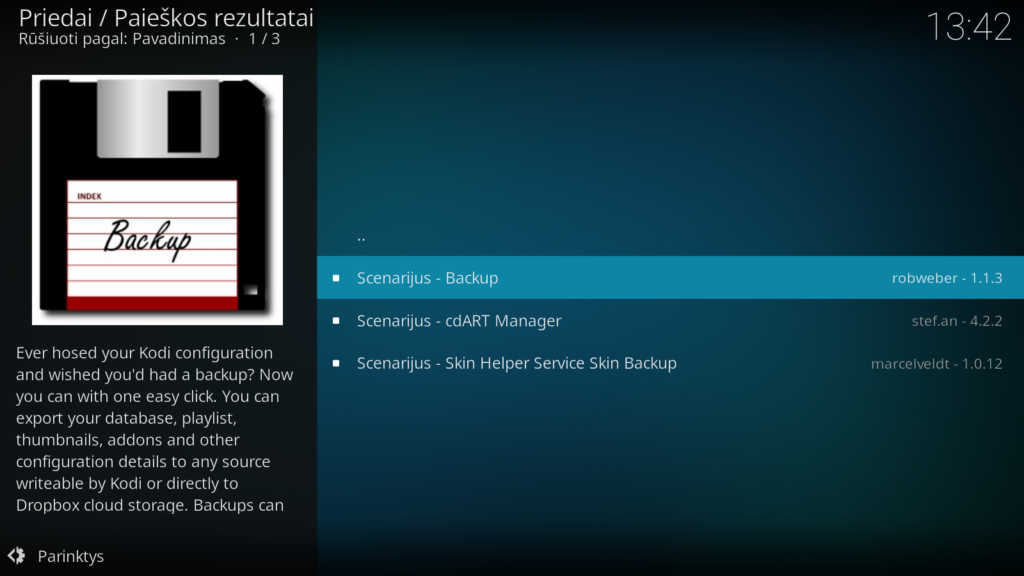

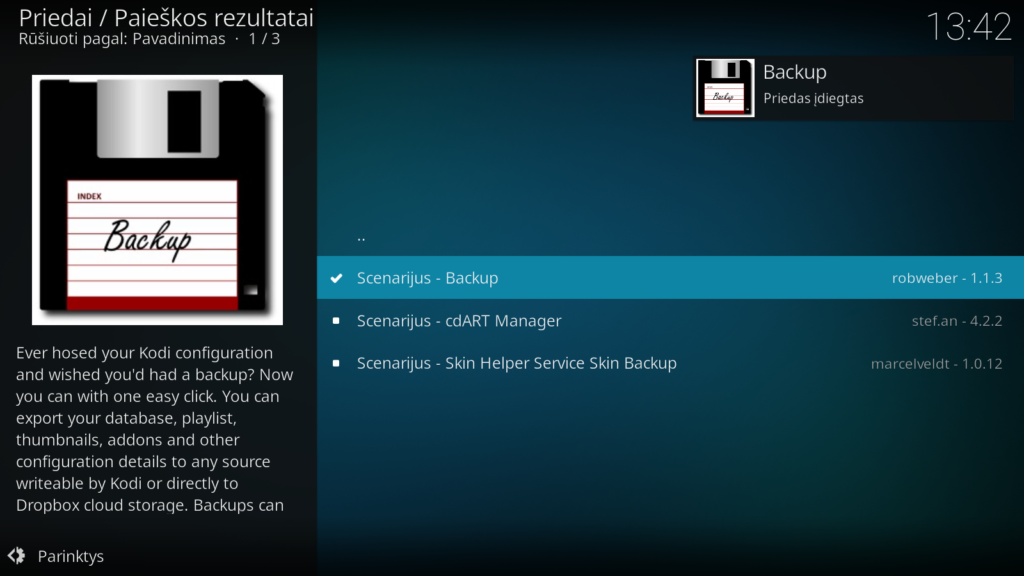

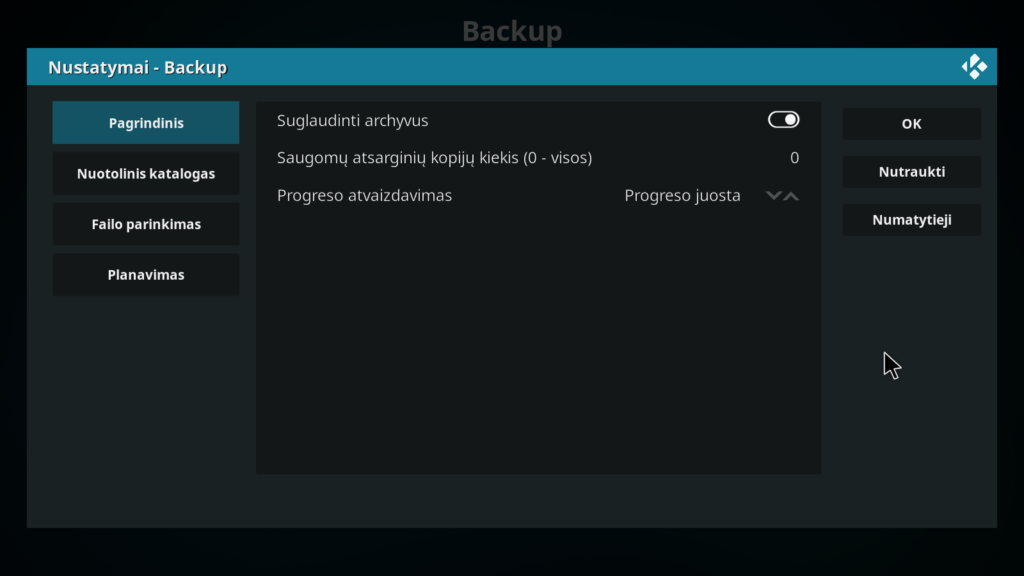

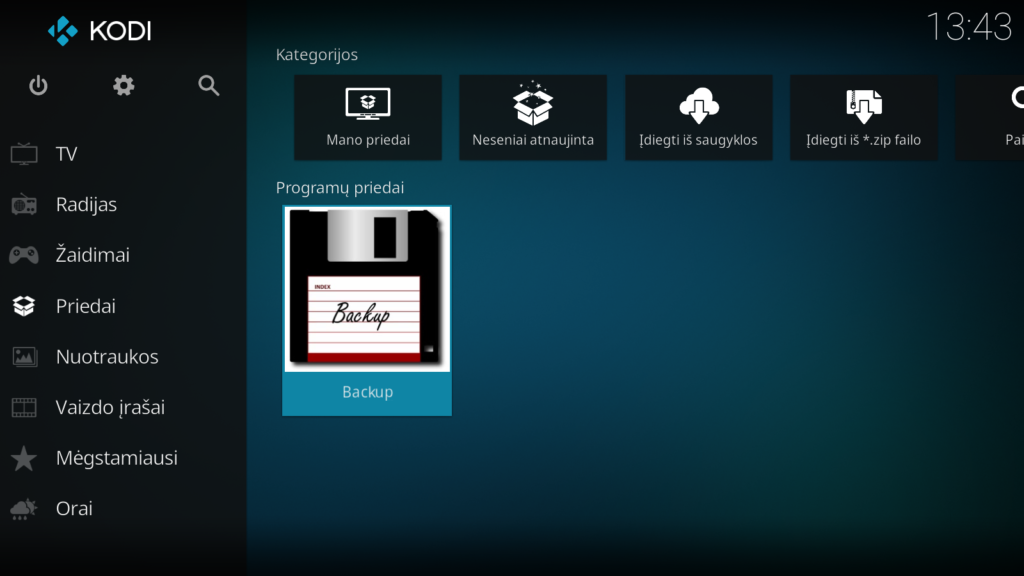

Jei jūsų Kodi yra PC ar Android sistemoje, tada per priedų paiešką vedame Backup, susidiegiame, susikonfigūruojame pagal save ir naudojame.

Šiam kartui tiek. Gražių visiems švenčių!

P.S. Jei kas nesigauna, nesiseka, visada galite su manimi susisiekti per komentarus čia, o taip pat Feisbuke Neotech.lt arba Kodi Lietuva.