Aprašysiu kaip paleidau palydovinę televiziją namų tinkle ir kokia įranga bei programinė įranga tam naudoju. Šiame straipsnelyje pateiksiu bendrus pajungimo principus be smulkių aprašymų, o sekantį kartą labiau paliesiu serverio konfigūravimo ypatumus.

Ankstesniame straipsnyje rašiau apie SAT>IP technologiją ir jos veikimo principą. Kas dar neskaitėte rekomenduoju pirmiau peržvelgti SAT>IP: naujas žvilgsnis į palydovinę televiziją, o tie, kas seka blog’o naujienas, kviečiu skaityti toliau.

Jau buvau užsiminęs, kad įsigijau Telestar DIGIBIT R1 serverį nes atsirado poreikis namie pasileisti pilnavertę, IP pagrindu veikiančią, televiziją. Mano reikalavimai televizijai štai tokie:

- maksimali vaizdo kokybė;

- apjungti DVB-S/S2, DVB-T/T2, IPTV transliacijas;

- laidų įrašymas;

- timeshift;

- be televizoriaus privalo veikti telefone ar kompiuteryje;

- veikti autonomiškai be pašalinio įsikišimo;

- vartoti nedaug elektros energijos bei veikti tyliai;

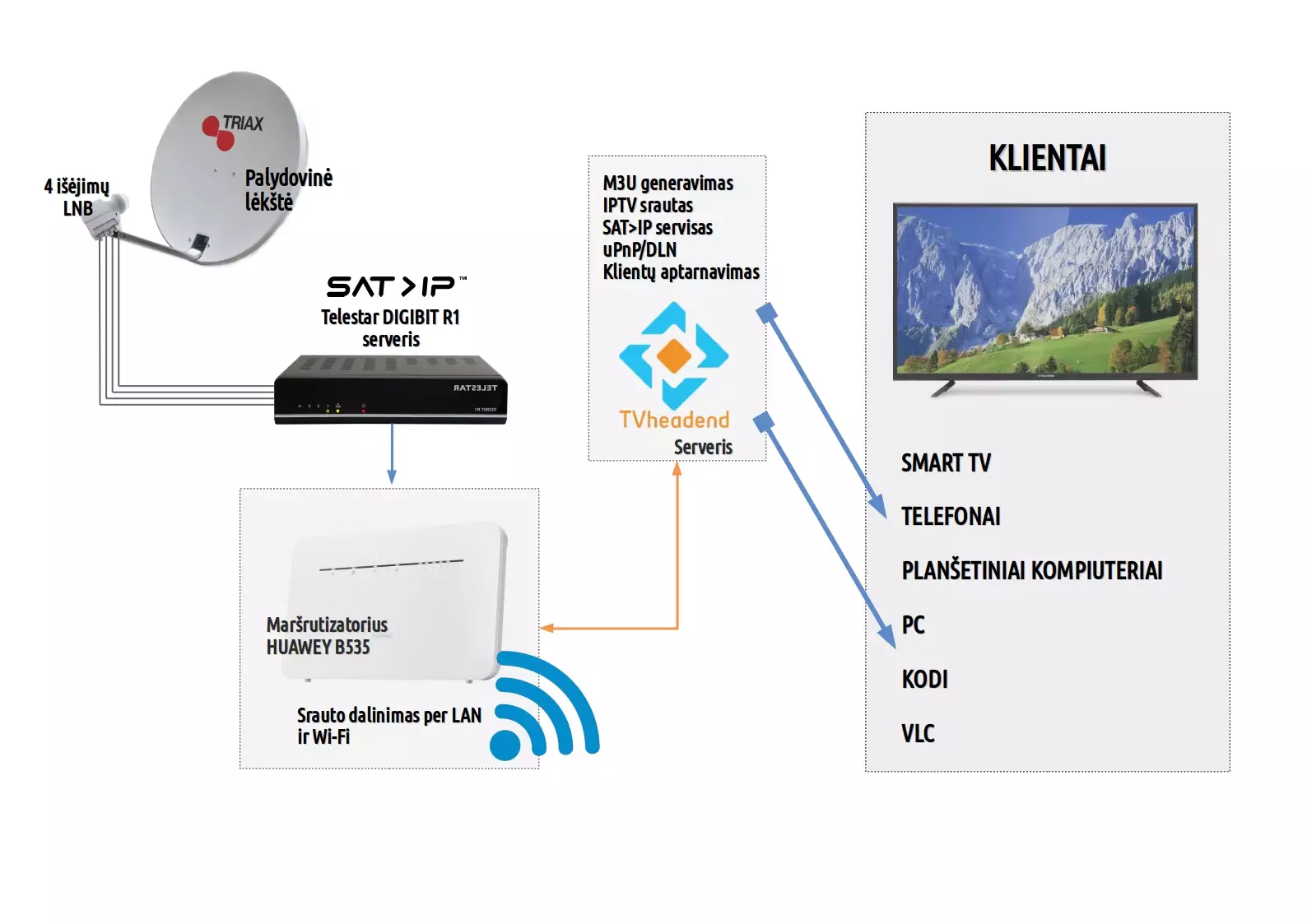

Kad būtų aiškiau apie ką aš čia rašau, pridedu schemą, pagal kurią realizavau projektą. Tai nėra galutinis variantas, nes ateityje bus prijungta DVB-T sistema, vaizdo stebėjimo kameros.

Telestar DIGIBIT R1 serveris

Įrenginuką įsigijau ebay turguje, pirkimo metu kainavo 150 europietiškų. Imant faktą, kad gaunami 4 tiuneriai, manau, jog kaina tikrai nėra didelė. DIGIBIT R1 – nedidelė dėžutė, galinti aptarnauti 4 įrenginius (klientus), kurie, savo ruožtu, tuo pačiu metu, gali žiūrėti skirtingus kanalus. Iš tiesų galima prijungti kur kas daugiau klientų su sąlyga, kad pastarieji kanalus žiūrės iš to pačio dažnio. Įrenginys turi 100 mbs LAN.

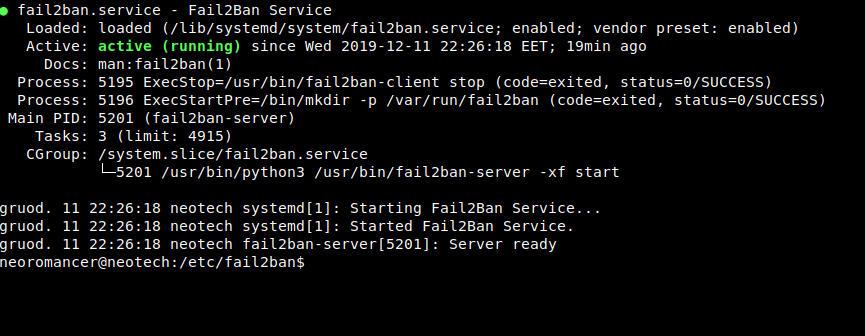

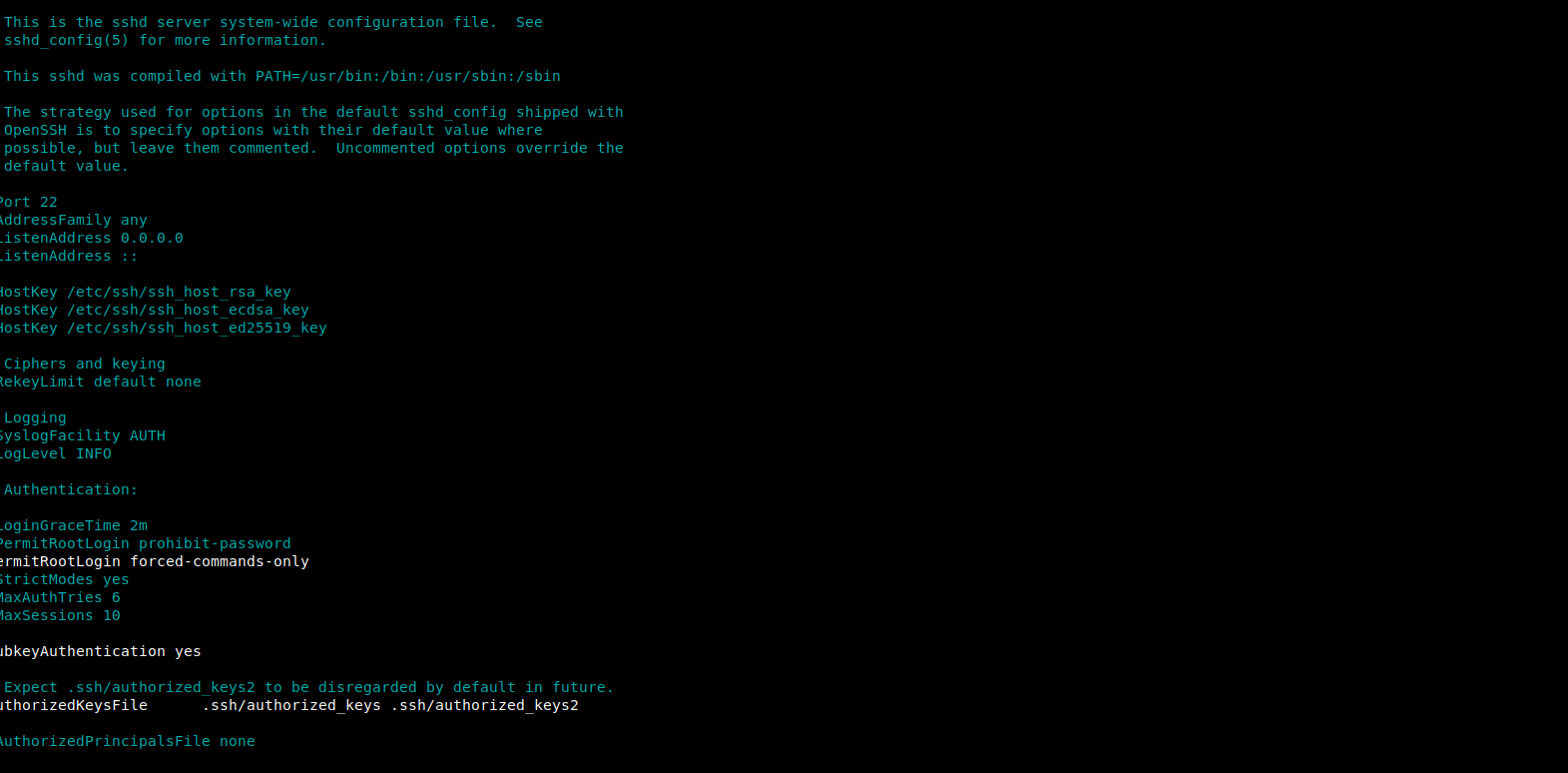

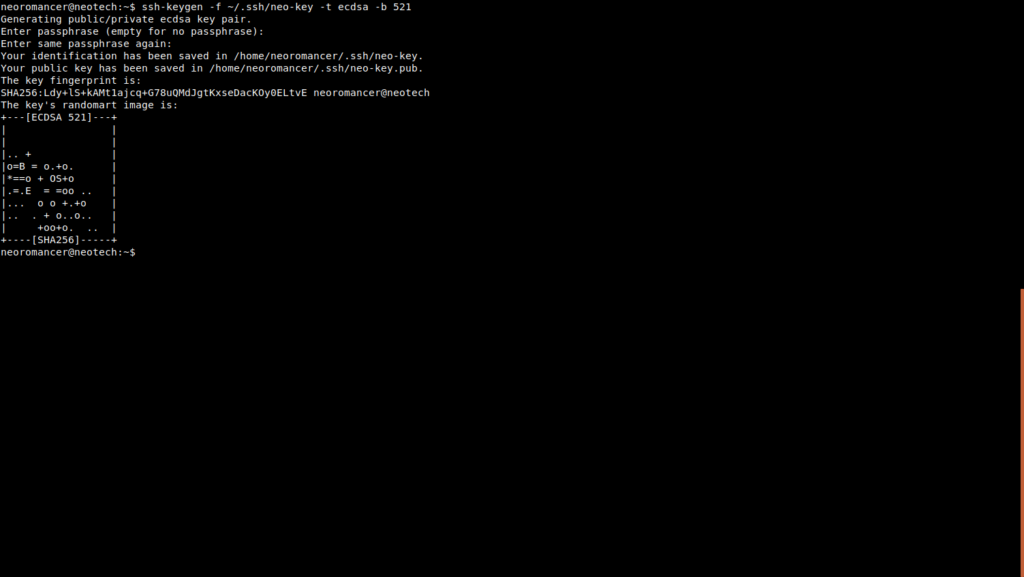

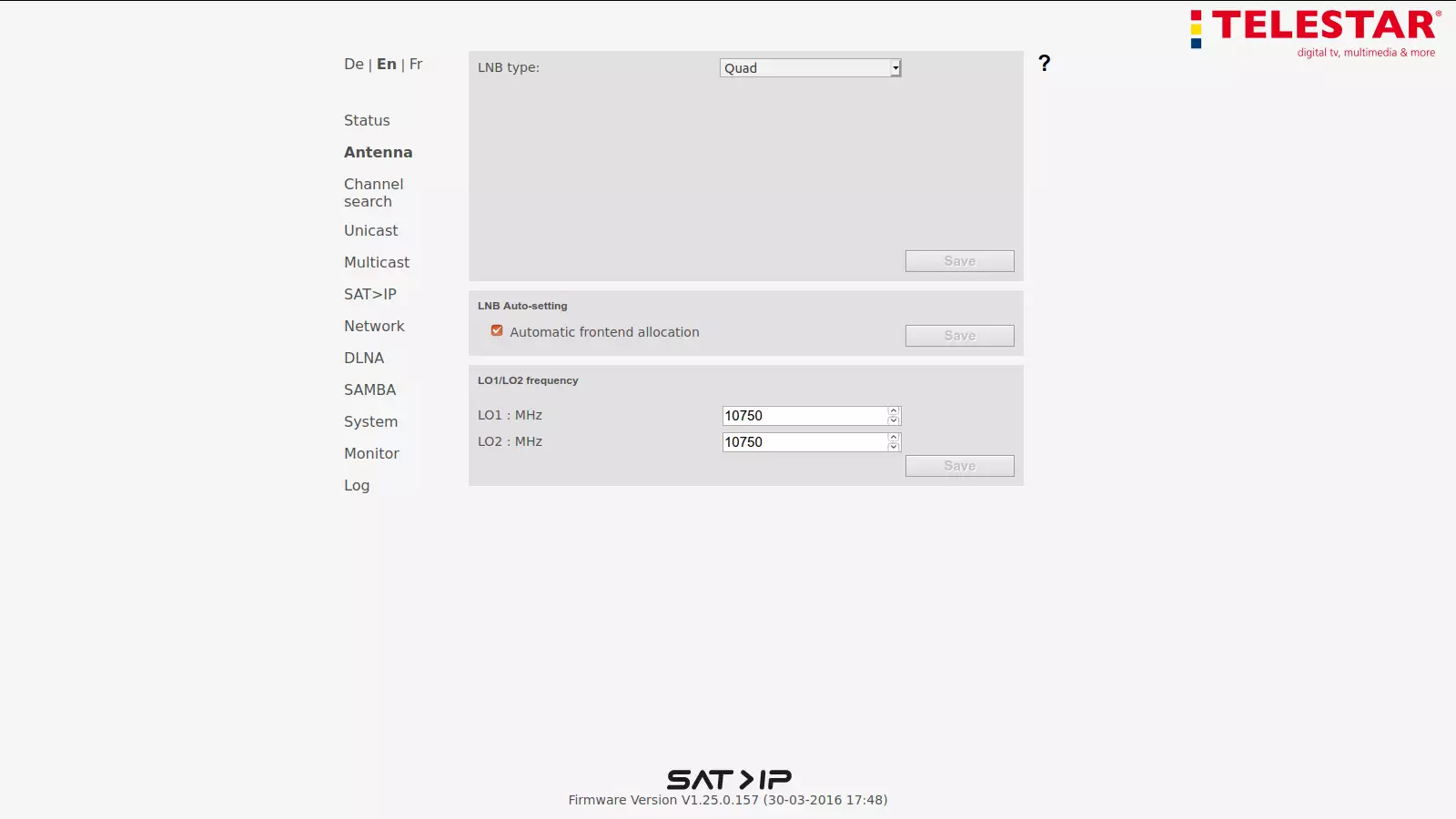

Serveris jungiamas į namų tinklą, kurį šiuo metu valdo Huawei B535 maršrutizatorius, o konfigūravimas pasiekiamas per web sąsają. Web sąsaja trijų kalbų: vokiečių, anglų ir prancūzų. Kadangi iš principo tai FTA tipo (nekoduotiems kanalams) skirtas įrenginys, dar reikėjo pastatyti tarpinį serverį, kuris atliks “juodą darbą” tolimesniame kanalų apdorojime. Čia, žinoma, buvo įdarbintas puikus ir nemokamas “streamer’is-kombainas” TVHeadend (sutrumpintai TVH), kuriam daugiau dėmesio skirsiu sekančiame straipsnyje.

DIGIBIT R1 serveris nereikalauja specialių nustatymų, užtenka prijungti palydovinę lėkštę, per web sąsają nurodyti koks palydovinio konverterio tipas ir, ko gero viskas. Tolimesniais reikalais užsiima jau minėtas TVH. Taip pat šiam įrenginiui yra alternatyvus firmware satip-axe, bet man paleisti, kad gerai veiktų, taip ir nepavyko.

Palydovas ir likęs įrangos setup’as

TV programų šaltiniu pasirinkau Eutelsat 36A/36B palydovą skriejantį 36º rytų ilgumoje. Kad išnaudoti visas DIGIBIT R1 galimybes, įsigijau keturių išėjimų (Quad) Telesystem TS400C-F konverterį ir 75 cm TRIAX lėkštę. Koaksialinį kabelį paleidau per saugiklius nuo žaibų, gal labiau dėl ramios galvos, nors gal ir padės kritinę minutę. Geriau, aišku, jos nebūtų.

Tarpinio serverio rolę patikėjau Rock64 mikrokompiuteriui, kuriame įdiegiau TVHeadend programą. Pastarasis be DIGIBIT R1 valdymo dar užsiima grojaraščio formavimu, laidų įrašymu, elektroniniu programų gidu (EPG) ir kanalų srautinimu per klientus.

Teisybės dėlei reikia paminėti, jog kol kas viskas yra testo būsenoje ir tinklo laukia rimtas atnaujinimas, nes minėto maršrutizatoriaus ateitis labai miglota, bent jau srautų dalintojo misija jam tikrai negresia. Greičiausiai liks kaip 4G modemas. Taip pat pakeisiu mikrokompiuterį šiek tiek galingesnio, o gal sugalvosiu normalų dedikuotą serverį pastatyti, kaip sakoma, laikas parodys.

Rezultatai ir pastabos

Rezultatai pranoko lūkesčius. Net ir ant “kreivo” tinklo sukasi pakankamai gerai. Kanalai pasiekiami iš telefono, kuriame įdiegtos VLC bei TVHClient aplikacijos, taip pat laptope su bet kuria programa kuri skaito m3u failus, o taip pat CoreELEC (KODI) priedėliai. Taip pat kanalai dalijasi uPnP/DLNA protokolu. Labai patiko rodomo vaizdo kokybė, bet čia gal labai individualu ir subjektyvu. Pats DIGIBIT R1 veikia stabiliai, palikus streaminti kelias paras, problemų neatsirado. Temperatūros matavimas parodė, kad žiūrint vieną HD kanalą kaista apie 38ºC, paleidus antrą temperatūra šokteli dar keliais laipsniais ir pasiekia per 40ºC.

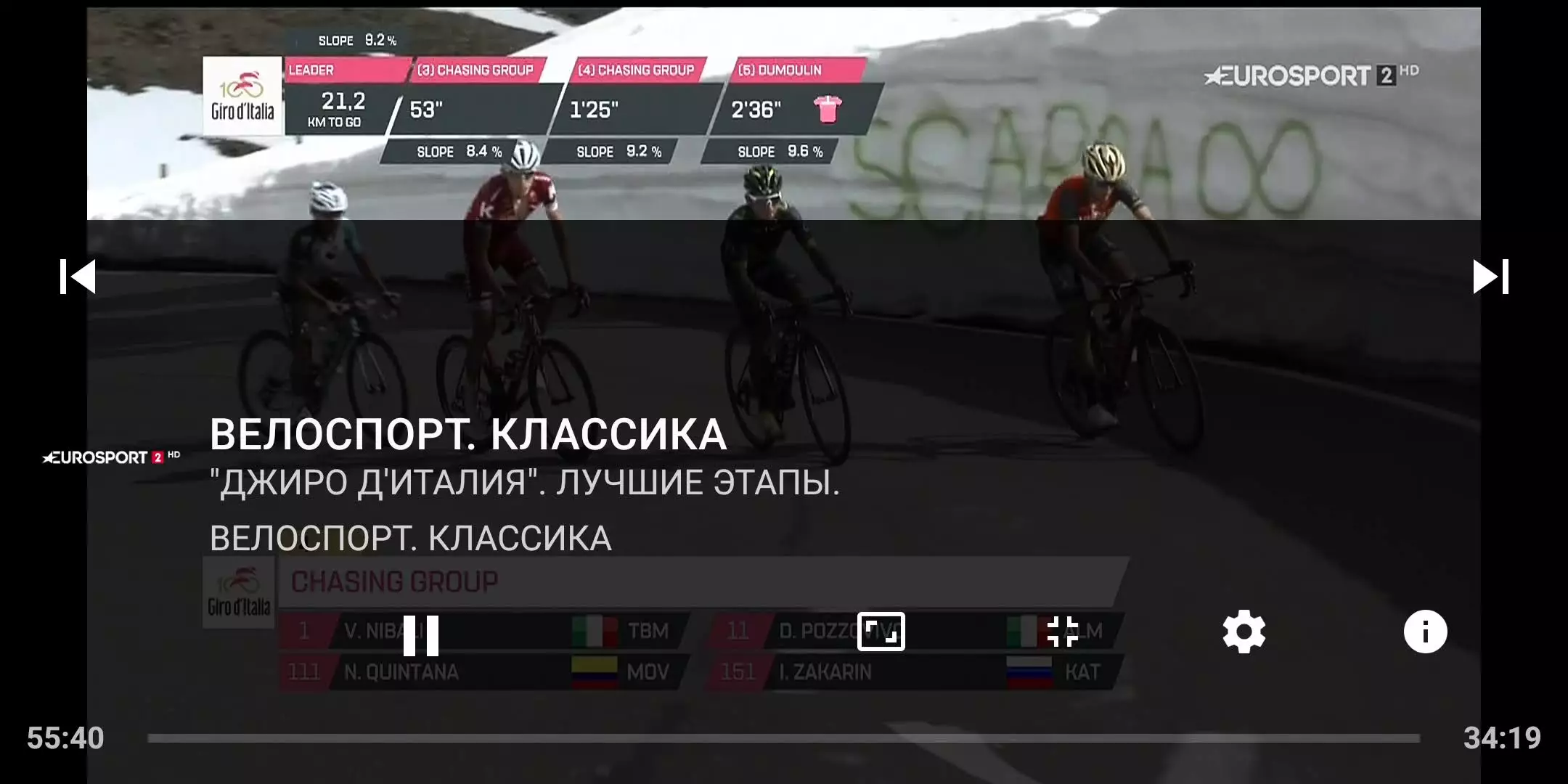

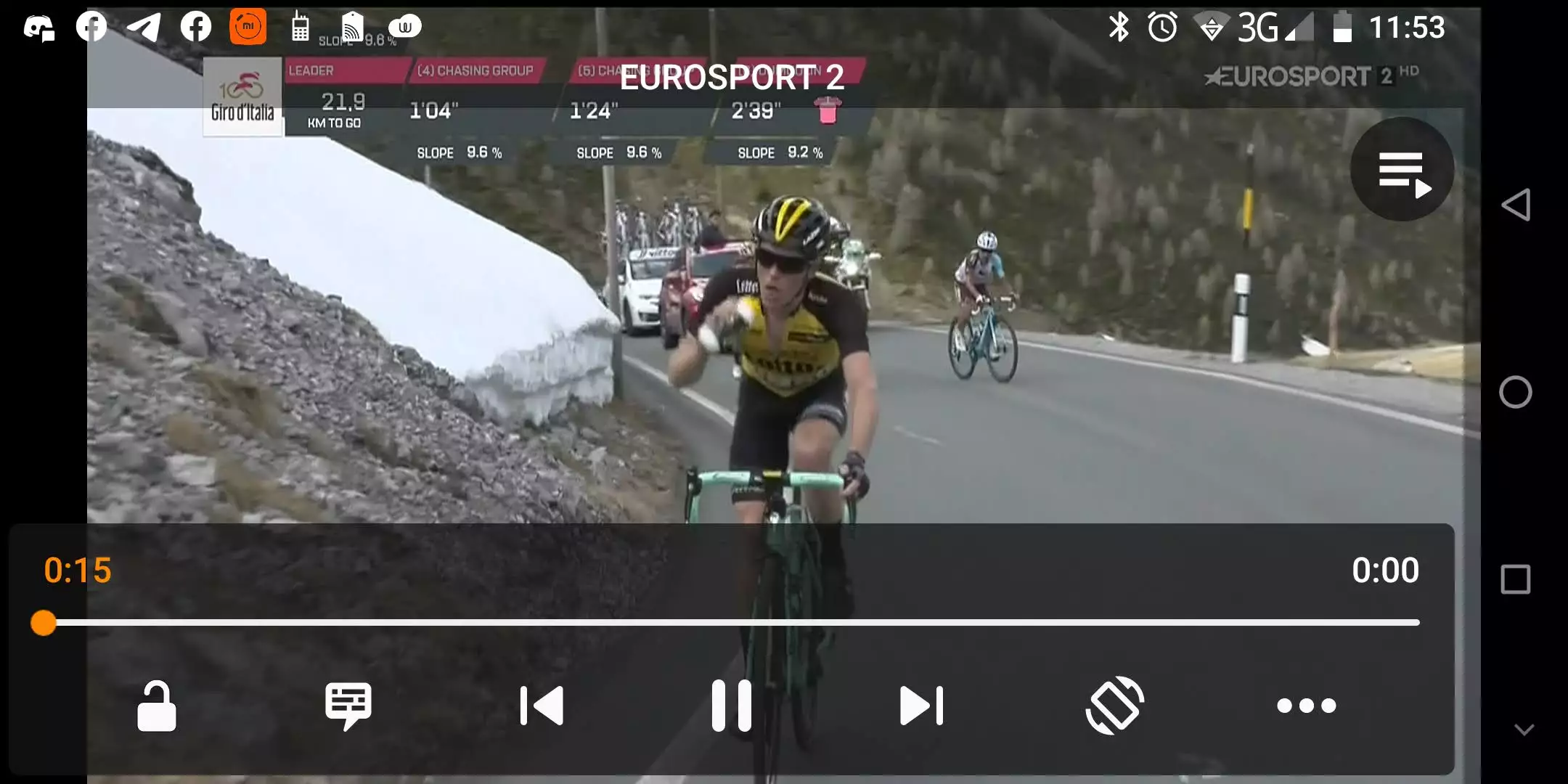

TVHC telefone.

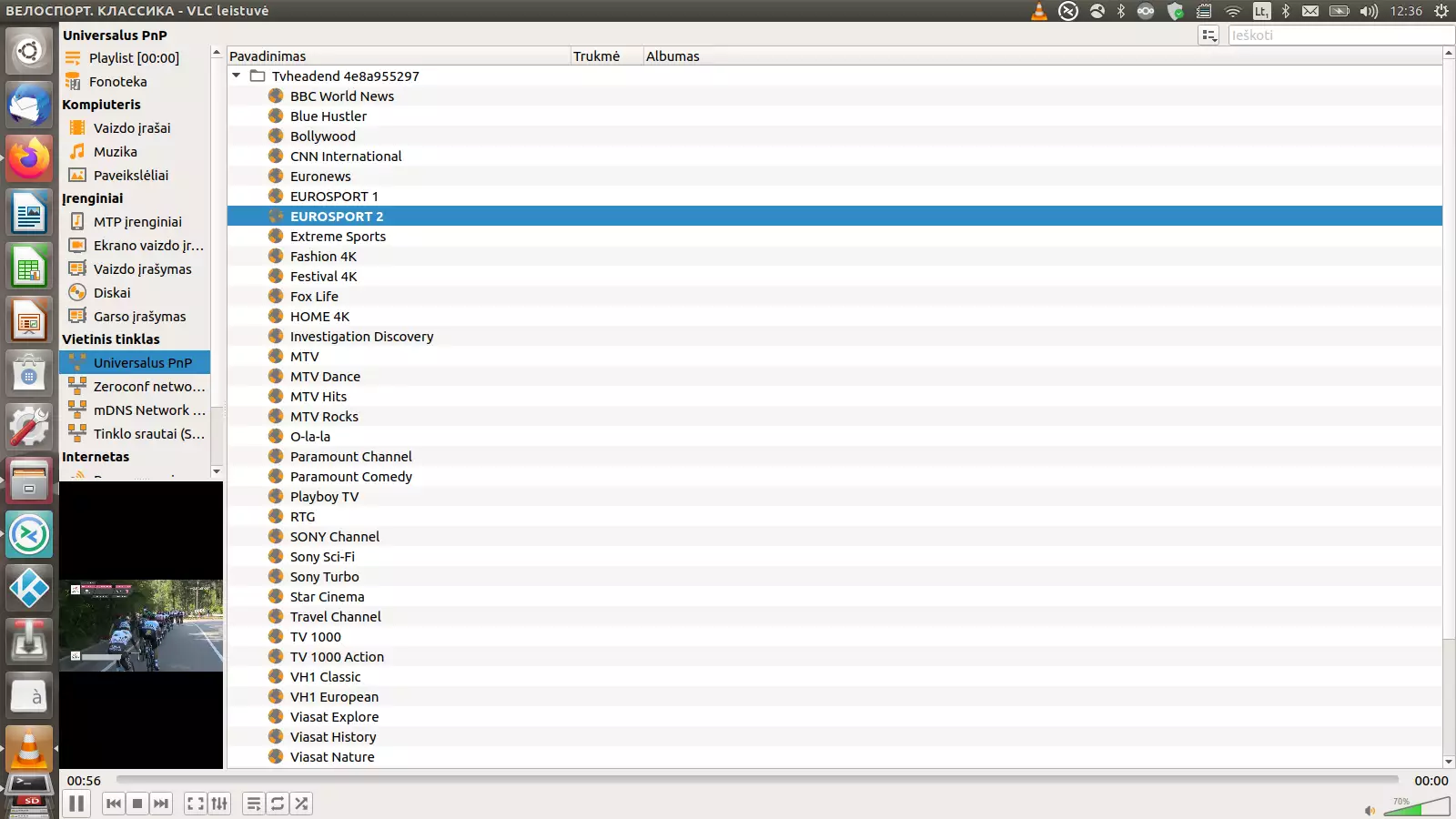

Kanalų sąrašas pateikiamas per UPnP protokolą.

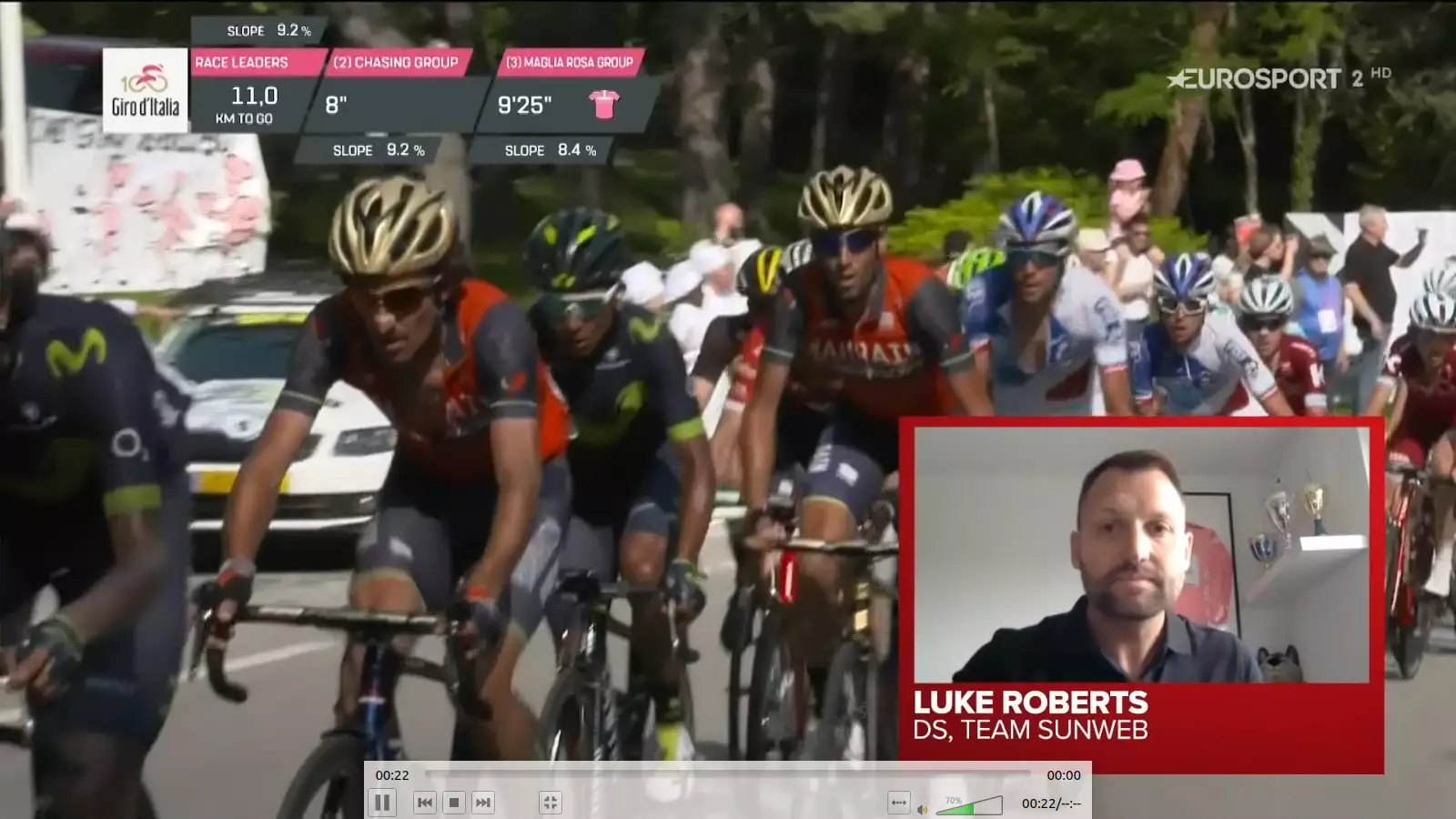

Eurosport HD2 per VLC PC.

Eurosport HD 2 telefone per VLC.

Eurosport HD kanalas per Khadas VIM3L, kuriame sudiegta CoreELEC sistema (KODI).

Kaip minusą pastebėčiau kiek lėtoką kanalų perjungimą CoreELEC sistemoje, nors PC ir telefone viskas labai normaliai. Bet kadangi nesu iš tų, kurie šokinėja nuo kanalo prie kanalo, tos kelios sekundės mane tikrai tenkina.

Bus daugiau…